医院损失800万,运维被判5年半:闪捷数据库防火墙了解一下?

近日,关于郑州大学领先附属医院一起数据安全事件,通过法院判决还原事实真相,并持续在网上发酵。

【事件回顾】

据悉,2018年12月24日,郑大一附院HIS系统突发故障,造成郑大一附院郑东院区、惠济院区、医学院院区所有门诊1489台电脑、169台挂号机、108台报到机全部无法工作,挂号、叫号、支付、药房、检查、检验等所有门急诊相关业务全部停止服务,大量患者积压在门诊无法就诊,医院测算损失超过800万元。

从郑州高新技术产业开发区人民法院公开的案件信息了解到,导致该事件的原因是郑大一附院一名第三方运维人员夏某某,在未经授权或许可的情况下,私自编写了“数据库性能观测程序”和锁表语句,并利用私自记录的账号密码将该程序私自连接郑大一附院“HIS数据库”,导致该锁表语句在“HIS数据库”运行。

该命令执行后锁定FIN_OPR_REGISTER表,使其不能进行其他活动,并间接导致HIS数据库锁定,造成业务系统均无法操作,所有门诊相关业务停止服务。

裁判结果显示,被告人夏某某犯破坏计算机信息系统罪。其造成五十台以上的计算机不能正常运行,造成经济损失超过五万元以上,符合破坏计算机信息系统罪“后果特别严重”的规定,最终判处有期徒刑五年零六个月。

【事件思考】

事件发生后,在网络上引起了强烈反响。有网民表示,医院信息系统关乎人民生命健康安全,为何在这一个看似并不复杂的案件中却显得如此脆弱?

其实这背后凸显了在医疗行业,乃至更多其它行业内,数据安全长期以来不受重视的问题。医院作为信息系统的建设与运营者,其主要关注点往往在于信息系统的业务可用性,对于安全的考虑天生存在盲区。

发生这样的事件,固然运维人员夏某已经付出了相应的代价,但是作为事件中的郑大一附院何尝不是输家呢?

再回到本案,事件的过程本身其实并不复杂。运维人员夏某某通过私自记录的HIS后台数据库账号密码,绕过HIS应用系统,直接在数据库上运行自写程序执行相关语句,最终导致医院整个HIS系统瘫痪。这其中的关键点在于:

➤网络安全被绕过:

运维人员可以直接对数据库进行操作,说明网络没有丝毫的访问控制,或者部署了边界防火墙,但是为了方便远程运维工作,防火墙的策略对此做了例外考虑。这种开放远程运维权限的做法极其危险,很容易被黑客发现入侵内网的漏洞,进而泄露医疗数据。

➤ 运维人员掌握的权限过大:

运维人员掌握了HIS系统数据库的最高权限,这确实为HIS系统的维护带来了很多便利,但是也引入了极大的风险。本次事件中,运维人员开发的程序对业务表进行锁定,这种操作带有极高的风险,应该经过验证,并且事先应征得院方同意才可以进行。权限过于集中,就会因为追求方便快捷而导致事故。

➤ 数据安全溯源了、没阻断:

本案中事件过程最终水落石出,要归功于相关日志被成功溯源,数据库审计类产品功不可没。夏某某收到了相应的刑罚判决,医院也遭遇了巨大的经济损失。这说明,只有数据库审计等溯源手段并没有从根本上解决问题。加强数据库的访问控制,才可以降低类似的人为风险,既保护运维人少犯错误,也保障医院业务健康。

而真正能够解决上述所有问题的只有:数据库防火墙。

【关于闪捷数据库防火墙】

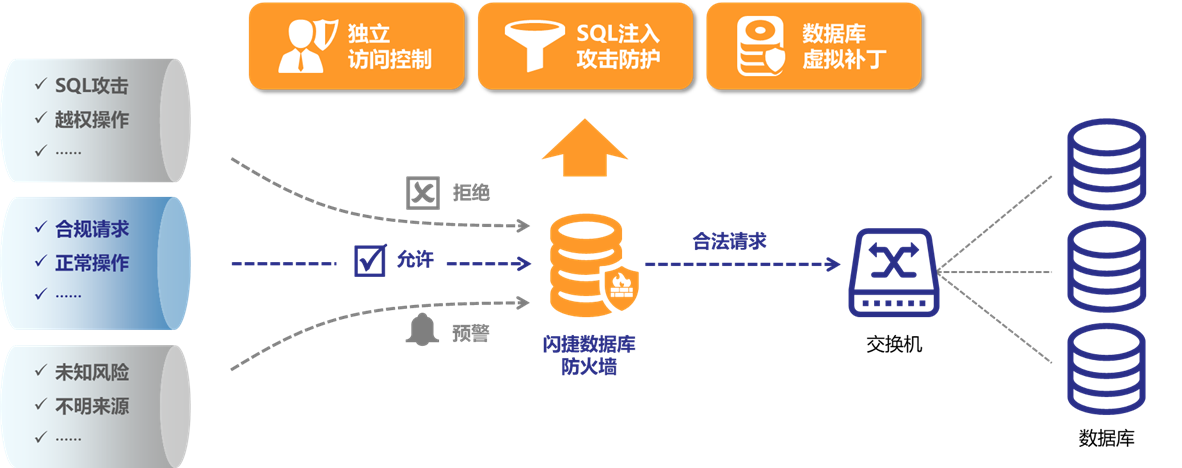

闪捷数据库防火墙是一款基于数据库协议分析与控制技术的数据库安全防护系统。其串联于数据库之前,接管所有访问数据库的请求,通过SQL协议进行分析,实现数据库的访问行为控制、阻断非法违规操作,形成保护数据库的最后一道防线。

针对本案中的风险,通过数据库防火墙中进行策略配置,可以拒绝所有来自正常应用以外的非法访问请求。而针对合理的运维操作,也可以通过策略进行细粒度的限制,对于刷库、拖库、撞库、删库、删表、提权等高风险操作也可以通过策略来禁止。

此外,闪捷数据库防火墙还具有SQL注入攻击防护、数据库虚拟补丁等实用功能,可以极大的提升数据库的安全性;并完全满足等保2.0中对于三级以上系统中对于访问控制的颗粒度要求,实为医院等各行业数据安全必备产品之一。

【关于闪捷信息】

闪捷信息(Secsmart)是一家专注数据安全的高新技术企业,在业界率先将人工智能、量子加密技术成功应用于数据安全领域,创新性提出“零信任”动态数据安全治理以及“云管端”立体化数据安全解决方案,产品范围涉及数据安全治理、数据库安全、数据防泄露、大数据安全、云数据安全等,已广泛应用于政府、电力、运营商、金融、教育、医疗等行业。