微盟数据被毁遭重创,数据安全还需“零信任”

2020年2月25日,港股上市公司微盟集团在港交所公告称,其SAAS业务数据遭到一名员工“人为破坏”,已向上海警方报案,该员工已被刑事拘留。微盟集团称,犯罪嫌疑人是微盟研发中心运维部核心运维人员,2月23日晚18点56分,该员工通过个人VPN登入公司内网跳板机,对公司线上生产环境进行了恶意的破坏。公告称2 月 23 日 19:00 左右,公司收到系统监控警报,获悉SaaS业务服务出现故障,随后立刻召集相关技术人员进行排查,排查后发现大面积服务集群无法响应,生产环境及数据遭受严重破坏。有消息称,此次事故使得微盟市值蒸发了9亿。

除了感慨这一次数据安全事故造成的巨大损失外,不免也对受害者的安全措施有了兴趣。根据公告内容,笔者以零信任数据安全防护理念为出发点,做了初步的分析,供后续行业客户的安全防护措施借鉴。

首先,通用的VPN访问内网资源方式的安全性正在受到越来越多的挑战。毫无疑问,VPN的方式是目前远程办公的主流方式,但是也是一种略显古老的方式。VPN的安全性正在受到质疑,尤其是谷歌在十多年前抛弃VPN而选用了零信任的理念,也说明了这一点。VPN能够对通讯进行加密,保障了数据传输的安全性,这一点没有问题。但是部署VPN的人认为,通过VPN连接到内网的人都是可信的,这个想法是靠不住的。特别是这次事故是由内部员工所致,所以,内部员工比外部人员更可信的说法是明显错误的。

其次,运维人员的权限过大。运维人员的破坏方式基本上是对数据进行了逻辑上的删除、覆盖、篡改,或者其中的某几种方式。依照最小权限原则,运维人员的数据访问权限是没有必要这么“齐全”的。出现了这种大面积的数据破坏情况,说明该运维人员的权限过于集中,风险过高。如果从零信任的理念来看,运维人员的权限应该根据其工作的业务场景,以最小的风险赋予其数据访问权力。

最后,对访问者的信任不能是无条件的。这次事故的动机,据披露和员工的个人精神和生活有关。这说明,一个访问者的可信程度是变化的,因为其自身的风险水平受很多因素影响。一个完善的防护方案里,这些风险因素都应该被考虑。事实上,零信任理念里,要求对所有的访问都持怀疑态度,即使给予信任,也是有条件的信任,这种信任是基于访问者的多种风险因素综合评定,并且是动态变化的。

综上所述,零信任安全防护理念对企业数据安全防护有着巨大的现实指导意义。闪捷信息作为行业领先的创新型数据安全厂商,聚焦前沿技术,已率先推出基于零信任理念的数据安全防护方案。

闪捷信息认为,在这个万物互联,场景非常复杂多变的云时代,零信任作为一种先进的安全理念,可以很好地应对这些挑战,在提供更安全的能力同时,能够灵活地适应业务变化。

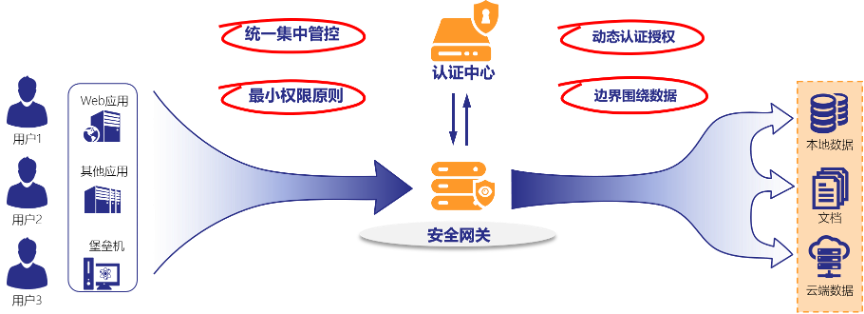

闪捷信息零信任数据安全防护方案包含四个重要特性:统一集中管控、最小权限原则、动态认证授权、边界围绕数据。

该方案的优势包括:

1. 对所有的数据访问统一集中管控,实现权限管控集中化、标准化;

2. 将防护边界围绕数据,放弃传统的网络防护边界,不再区分内部员工和外部人员,可以应对云时代复杂场景;

3. 对用户身份进行动态认证授权,根据多种因素评估访问者的信任级别,在复杂场景下提升安全水平;

4. 通过数据资产梳理,可以实现对数据的细粒度管控,支持最小权限原则,降低安全风险。

前事不忘,后事之师,愿所有企业客户的数据都得到安全的防护。闪捷信息全力以赴,让数据资产更安全!